1 引言

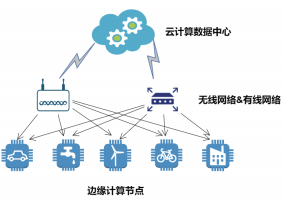

云計算已經(jīng)在很多領(lǐng)域有服務(wù)場景,主要包括基礎(chǔ)設(shè)施即服務(wù)IaaS、平臺即服務(wù)PaaS、軟件即服務(wù)SaaS三種類型,云計算支持計算資源按需分配和擴(kuò)展,私有云、公有云以及混合云滿足了大部分的應(yīng)用需求。但是由于云計算數(shù)據(jù)中心連接網(wǎng)絡(luò)的設(shè)備數(shù)和產(chǎn)生的數(shù)據(jù)量都呈指數(shù)級增長,距離終端邊緣的距離較大,導(dǎo)致網(wǎng)絡(luò)延遲和QoS的不穩(wěn)定,絕對的物理距離使得數(shù)據(jù)中心到終端的指令和計算不能實時滿足終端服務(wù)需求。基于云的集中式大數(shù)據(jù)處理模式已經(jīng)不能完全滿足多樣化的應(yīng)用需求,特別是在工業(yè)4.0時代,工業(yè)物聯(lián)網(wǎng)、車聯(lián)網(wǎng)、可穿戴醫(yī)療系統(tǒng)、關(guān)鍵基礎(chǔ)設(shè)施終端節(jié)點監(jiān)控、增強(qiáng)現(xiàn)實乃至元宇宙等場景中。為解決類似的問題,邊緣計算采用在終端處理部分?jǐn)?shù)據(jù)的形式提供另一種計算服務(wù),能有效避免延遲和網(wǎng)絡(luò)抖動等問題。邊緣計算邏輯示意圖如圖1所示。

圖1 邊緣計算邏輯示意圖

邊緣計算的目的是降低網(wǎng)絡(luò)消耗,提高實時性,處理和存儲實時數(shù)據(jù)[1]。安全性是邊緣計算面臨的主要挑戰(zhàn)之一,傳統(tǒng)網(wǎng)絡(luò)安全屬性中的機(jī)密性、完整性以及可靠性仍然需要解決,部分學(xué)者開展了相應(yīng)的研究。邊緣云計算設(shè)備面臨部署地點人員復(fù)雜、安全機(jī)制不足、硬件安全不足等問題[2]。同時其設(shè)備靠近終端,擁有大量的私人用戶信息和豐富的數(shù)字資產(chǎn),因此非常容易受到攻擊。文獻(xiàn)[3]提出一種邊緣計算設(shè)備的態(tài)勢感知模型,在邊緣節(jié)點對其自身的狀態(tài)和數(shù)據(jù)進(jìn)行量化,通過狀態(tài)轉(zhuǎn)移矩陣分析不同時刻下系統(tǒng)的狀態(tài)是否正常,對系統(tǒng)可能遭遇的攻擊進(jìn)行警示和檢測,以達(dá)到保護(hù)邊緣設(shè)備安全的目的。文獻(xiàn)[4]從移動邊緣計算的設(shè)備、節(jié)點、網(wǎng)絡(luò)資源以及任務(wù)和遷移安全四個維度提出了動態(tài)場景有限資源防御模型、綜合信任基礎(chǔ)資源部署等處理策略。文獻(xiàn)[5]對邊緣云計算安全做了總結(jié)和概括。文獻(xiàn)[6]從范式的角度分析了邊緣云固有的安全威脅、挑戰(zhàn)和機(jī)制。文獻(xiàn)[7]提出鐵路MEC端到端安全服務(wù)方案和未來智能鐵路MEC安全研究的發(fā)展方向。文獻(xiàn)[8]針對車聯(lián)網(wǎng)(IoV)中云計算的高時延、數(shù)據(jù)泄露和惡意車輛節(jié)點篡改數(shù)據(jù)等問題,提出了一種基于區(qū)塊鏈與云-邊緣計算混合架構(gòu)的IoV數(shù)據(jù)安全存儲與共享方案。文獻(xiàn)[9]認(rèn)為采用分層的安全措施與整體的安全監(jiān)測和運營是解決邊緣計算安全的有效途徑。其從安全目標(biāo)、安全管理、安全技術(shù)和應(yīng)用領(lǐng)域為制定專門的邊緣計算安全框架提出了幾點建議。文獻(xiàn)[10]在安全架構(gòu)設(shè)計、防火墻、入侵檢測系統(tǒng)、身份驗證和授權(quán)協(xié)議以及隱私保護(hù)機(jī)制的背景下,總結(jié)了基于邊緣的物聯(lián)網(wǎng)安全研究工作,提出了對未來研究方向和開放研究問題的見解。

2 邊緣計算安全威脅

云計算使得大部分計算的資源傾向于數(shù)據(jù)中心,而邊緣計算則會在一些場合分擔(dān)中心的部分計算任務(wù),在邊緣計算的應(yīng)用場景中經(jīng)常會發(fā)現(xiàn),在終端存在部分需要及時處理的運算需求,而這些需求通常對低延遲有較高的要求。比如說輸油管道的完整性檢測。若是邊緣節(jié)點捕獲異常即應(yīng)實時做出進(jìn)一步的指令操作,而不是將數(shù)據(jù)回傳至數(shù)據(jù)中心等待指令。推而廣之,邊緣計算會產(chǎn)生與之而來的安全問題,這種安全問題通常伴隨著邊緣計算的場景而發(fā)生。例如在輸油管道的實時處置過程中,邊緣計算節(jié)點的某一個運算節(jié)點的失效會導(dǎo)致對事件處理不及時而產(chǎn)生一系列嚴(yán)重的后果。

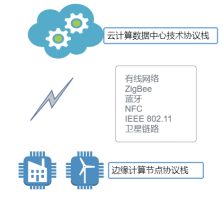

邊緣計算架構(gòu)的節(jié)點計算能力、存儲能力和能量均受限,因此更容易獲取攻擊者的關(guān)注。邊緣計算邏輯上分為兩層,一層為云計算數(shù)據(jù)中心,一層為邊緣計算節(jié)點,兩層之間通過不同協(xié)議的網(wǎng)絡(luò)連接。其中,云計算數(shù)據(jù)中心是集中的大型數(shù)據(jù)處理及存儲場所,包括的設(shè)備有大型服務(wù)器、大型存儲設(shè)備等;邊緣計算節(jié)點負(fù)責(zé)資源受限情況下的實時計算任務(wù),包括輕量級的計算模塊、存儲模塊;連接網(wǎng)絡(luò)包括有線連接(TCP/IP)和無線連接(ZigBee、藍(lán)牙、NFC、IEEE 802.11 a/b/c/g/n和衛(wèi)星鏈路)或兩者的復(fù)合[1] ,邊緣計算構(gòu)件體系結(jié)構(gòu)邏輯示意圖如圖2所示。

圖2 邊緣計算構(gòu)件體系結(jié)構(gòu)邏輯示意圖

針對邏輯架構(gòu)可以分析得出,邊緣計算自身存在的弱點以及可能面臨的網(wǎng)絡(luò)安全威脅。安全威脅包括邊緣計算節(jié)點本身、計算節(jié)點與控制設(shè)備之間、計算節(jié)點與云計算數(shù)據(jù)中心之間等多個環(huán)節(jié)。可靠性方面包括物理破壞、冗雜失敗、中間人攻擊等風(fēng)險;訪問控制方面包括非授權(quán)訪問、加密算法被破解等風(fēng)險;網(wǎng)絡(luò)傳輸方面的安全問題與傳統(tǒng)的云計算基本一致,包括拒絕服務(wù)攻擊(DoS)、連接數(shù)據(jù)泄露等風(fēng)險;同時通過入侵云計算數(shù)據(jù)中心亦可造成相應(yīng)的安全威脅。

3 邊緣計算防御技術(shù)

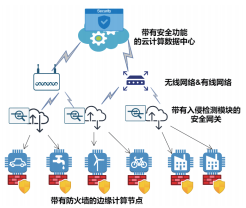

邊緣計算應(yīng)致力于確保服務(wù)的可靠性和可用性,邊緣計算節(jié)點直接參與實時運算和發(fā)布對應(yīng)的指令到現(xiàn)實物理世界,因此我們需要從這個角度去設(shè)計邊緣計算的防御架構(gòu)。具有內(nèi)生安全性質(zhì)的邊緣計算邏輯架構(gòu)圖如圖3所示。

圖3 具有內(nèi)生安全性質(zhì)的邊緣計算邏輯架構(gòu)圖

3.1 安全體系架構(gòu)

2016年攻擊者用攻陷的物聯(lián)網(wǎng)節(jié)點設(shè)備發(fā)起DDoS攻擊,造成了DNS服務(wù)器的服務(wù)中斷[10]。將安全監(jiān)測模塊向邊緣計算節(jié)點遷移,在邊緣計算節(jié)點部署必要的入侵檢測模塊能有效避免節(jié)點被劫持,同時應(yīng)采用可靠的加密算法保障通信的機(jī)密性。安全體系架構(gòu)中應(yīng)用權(quán)重來區(qū)分不同重要性的邊緣云計算節(jié)點,對關(guān)鍵計算節(jié)點增設(shè)冗余節(jié)點以應(yīng)對單個節(jié)點失效的場景,整體上有效提高邊緣計算的業(yè)務(wù)可持續(xù)性。

3.2 節(jié)點防火墻模塊

設(shè)計部署輕量級的防火墻,采用白名單機(jī)制,遵循最小權(quán)限通過原則,過濾非授權(quán)的協(xié)議流量,定期將惡意訪問IP以及行為回傳至云數(shù)據(jù)安全中心做進(jìn)一步的研判。

3.3 入侵檢測模塊

部署分布式安全網(wǎng)關(guān),納管邊緣計算節(jié)點,賦予安全網(wǎng)關(guān)態(tài)勢感知的計算能力,從本質(zhì)上提升安全感知和應(yīng)對能力,增強(qiáng)邊緣計算節(jié)點的入侵檢測感知能力。

3.4 態(tài)勢感知

結(jié)合云計算數(shù)據(jù)中心的強(qiáng)大計算能力,建立云計算數(shù)據(jù)中心和邊緣節(jié)點協(xié)同的安全態(tài)勢感知平臺,定期捕獲來自防火墻和入侵監(jiān)測的數(shù)據(jù),關(guān)聯(lián)分析相關(guān)數(shù)據(jù),掌握邊緣計算節(jié)點的安全情況,及時做出防御策略修正。

4 邊緣云安全未來挑戰(zhàn)

隨著參與計算的軟硬件組件以及應(yīng)用場景的增多,邊緣計算面臨的安全威脅仍在逐步增多。邊緣計算安全架構(gòu)要實現(xiàn)內(nèi)生安全,應(yīng)遵循安全設(shè)計與邊緣計算應(yīng)用同時設(shè)計、同時實施,不走先實施后安全的老路。在具體的實踐中,應(yīng)最大限度地降低邊緣計算節(jié)點暴露的受攻擊面,從本質(zhì)上減少邊緣層受到攻擊的可能性。物理層、網(wǎng)絡(luò)層、應(yīng)用層等方面的攻擊解決方案有待進(jìn)一步具體研究。 AP

作者簡介:

楊德全 (1980-),山西人,助理研究員、工程師,博士,現(xiàn)就職于北京理工大學(xué)網(wǎng)絡(luò)信息技術(shù)中心,主要研究方向為網(wǎng)絡(luò)應(yīng)用安全、安全審計、網(wǎng)絡(luò)安全教育。

參考文獻(xiàn):

[1] Caiza G, Saeteros M, O?ate W, et al. Fog computing at industrial level, architecture, latency, energy, and security: A review[J]. Heliyon, 2020, 6 (4) : e3706.

[2] 沈晴霓. 邊緣云計算安全相關(guān)技術(shù)研究進(jìn)展[J]. 自動化博覽, 2021, 38 (08) : 36 - 42.

[3] 雷文鑫, 侯文靜, 文紅, 等. 面向邊緣計算的安全態(tài)勢感知模型[J]. 通信技術(shù), 2021, (54) : 711 - 715.

[4] 陳璐, 湯紅波, 游偉, 等. 移動邊緣計算安全防御研究[J]. 網(wǎng)絡(luò)與信息安全學(xué)報, 2021, (7) : 130 - 142.

[5] Qiu M, Kung S, Gai K. Intelligent security and optimization in Edge/Fog Computing[J]. Future Generation Computer Systems. 2020, 107: 1140 - 1142.

[6] Roman R, Lopez J, Mambo M. Mobile edge computing, Fog et al.: A survey and analysis of security threats and challenges[J]. Future Generation Computer Systems, 2018, (78) : 680 - 698.

[7] 劉佳佳, 吳昊, 李盼盼. 鐵路5G移動通信系統(tǒng)邊緣計算安全研究[J]. 計算機(jī)工程與應(yīng)用, 2021, (57) : 1 - 10.

[8] 巫光福, 王影軍. 基于區(qū)塊鏈與云-邊緣計算混合架構(gòu)的車聯(lián)網(wǎng)數(shù)據(jù)安全存儲與共享方案[J]. 計算機(jī)應(yīng)用. 2021, (41) : 2885 - 2892. [9] 陶耀東, 徐偉, 紀(jì)勝龍. 邊緣計算安全綜述與展望[J]. 計算機(jī)集成制造系統(tǒng). 2019, (25) : 3043 - 3051.

[10] Sha K, Yang T A, Wei W, et al. A survey of edge computing-based designs for IoT security[J]. Digital Communications and Networks. 2020, 6 (2) : 195 - 202.

[11] Rezapour R, Asghari P, Javadi H H S, et al. Security in fog computing: A systematic review on issues, challenges and solutions[J]. Computer Science Review. 2021, (41) : 100421

摘自《自動化博覽》2022年2月刊

資訊頻道

資訊頻道